sebelum kita lanjut ke VLAN…gw mo menegaskan lagi tentang collision & broadcast domain

secara default, switch membagi collision domain dan router membagi broadcast domain

tapi sekarang di switch PUN bisa menciptakan broadcast domain sendiri….caranya dengan menggunakan / membuat VLAN

lalu ente bertanya “gunanya router apa ??”…yah tergantung (tergantung apa yang digantung..!??!?)

secara default, host2 dalam 1 VLAN tidak dapat berkomunikasi dengan host2 di VLAN yang berbeda, untuk bisa berkomunikasi dengan vlan yang berbeda….ITULAH GUNANYA ROUTER….

Dasar2 VLAN

- Penambahan, Pemindahan, dan Perubahan network dilakukan dengan cara mengkonfigurasi sebuah port ke VLAN yang sesuai…contoh : di kantor lo ada karyawan baru, bagian akutansi…kebetulan komputer kepake semua…so, lo harus beli komputer baru..trus masang kabel LAN/ethernet/RJ45 biar dia bisa konek ke bagian akutansi….dengan VLAN…lo cuma nentuin colokan dari komputer karyawan baru ke switch port berapa yg ada di VLAN akutansi (contoh..lo set komputer2 akutansi VLANnya dari port 1-12)..engga ribet..lebih ter-organisir

- Secara Default (blum di set/konfigure apa2)…semua port dalam switch berada pada 1 VLAN..yaitu VLAN 1…tapi CISCO merekomendasikan ke VLAN selain 1..karena untuk keperluan administratif (cih..mang sapa luh..wkwkw..kidding)

- Fleksibilitas dan Skalabilitas, dengan VLAN…lo bisa menentukan seberapa fleksibel kah network lo (lo bisa buat VLAN super gede tapi resiko broadcast strom ada..ato kecil…hanya saja lo bakal repot klo ada penambahan user2 baru…mesti set2 lagi)

- dengan VLAN, faktor keamanan juga terjaga…karena secara default…user2 dari bagian/departement/VLAN lain ga bisa akses ke VLAN/Departement/bagian kita (kalau dulu kan user/orang bisa colok kabel RJ45/Kabel Lan ke port nganggur yang sembarang juga jadi..trus bisa akses de ke semua orang yg terhubung ke switch yang sama dengan port itu)

VLAN Statis

ini yg paling umum….lo buat VLAN untuk departement apa…trus ada user baru…lo alokasikan port yang ada ke port yg menjadi anggota VLAN yang dituju

-paling gampang

-paling mudah diawasi

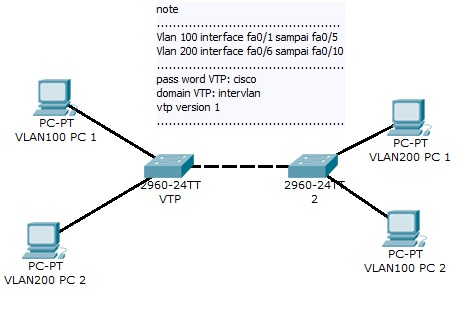

contoh paling gampang liat gambar diatas..oh iya !!..sebelum lupa…dalam VLAN…user yg mau masuk VLAN yang dituju..IP nya mesti tercakup dalam ip dari VLAN yang dituju….contoh mo masuk sales departement VLAN…ip komputernya mesti 172.16.60.xxx…sesuai dengan ip network yg di set di VLAN sales

VLAN Dinamis

gampangnya…lo set (nanti) di konfigurasi switch nya…lo mo ngelompokin user di VLAN tertentu BERDASARKAN alamat MAC nya, atau protokolnya, atau bahkan aplikasi2nya

-relax…langsung otomatis dimasukin ke VLAN yg tertuju

-awalnya doank yg ribet..karena di awal2 konfigurasi nya lo mesti set ini set itu dulu..wkwkkw

Admin CISCO menggunakan layanan VLAN Management Policy Server untuk men-setup sebuah database dari alamat2 MAC, yang dapat digunakan untuk pengalamatan dinamis dari VLAN. sebuah database VMPS memetakan alamat dari MAC ke VLAN-VLAN

Mengidentifikasikan VLAN-VLAN

ketika frame bergerak di sebuah network, switch2 harus dapat mengikuti perubahan dari semua jenis frame yang berbeda, dan memahami apa yang harus dilakukan dengannya sesuai dengan alamat hardware. Dan ingat, frame-frame ditangani secara berbeda sesuai dengan jenis link yang dilaluinya (gw nyontek dari catetan gw ni kata2nya semua dari “ketika….” wkwkwkkw)

Access Link (Access Port)

jenis link ini hanya bagian dari 1 VLAN dan disebut VLAN native (vlan asli) dari port. Setiap alat yang terhubung ke sebuah access link tidak menyadari keanggotaan VLAN….dia cuma berasumsi bahwa dia adalah bagian dari sebuah broadcast domain…masih bagian dari sebuah router..tapi dia engga tau tentang network fisikal. switch2 menghapus semua informasi VLAN dari frame sebelum dikirim ke sebuah alat access-link. Alat access-link tidak dapat berkomunikasi dengan alat2 di luar VLAN-nya kecuali jika paket itu di-Routed

Trunk Link (Trunk Port)

Sebuah Trunk Link adalah sebuah link point-to-point (ibaratnya…lo ke gw , gw ke elo) 100 atau 1000 Mbps antara 2 switch, atau antara Switch dan Router, atau antara Switch ke Server. Link2 ini dapat membawa lalulintas data dari banyak VLAN (dari 1 sampe 1005 VLAN pada satu saat). TRUNKING = Membuat sebuah Link agar dapat dilewati oleh banyak VLAN ato banyak subnet, biasanya TRUNKING ada pas Switch konek ke Switch juga, ato ketika lo punya server yang berada di 2 broadcast domain trus lo pake Trunking biar ga usa repot2 lewat router lagi. Trunk link dapat membawa beberapa atau semua informasi VLAN memalui link nya, tetapi jika link diantara switch2 itu ga di set jadi Trunk link..maka hanya informasi dari VLAN 1 aja yg dikirim

tiap host yang berada disuatu VLAN akan mengirimkan frame yang ada “tag” vlan nya…biar switch tau mau dibawa kemana itu data. gambar diatas adalah struktur tag dari vlan yang di tempel ke frame yang akan di kirim

- EtherType field – Set to the hexadecimal value of 0×8100. This value is called the tag protocol ID (TPID) value. With the EtherType field set to the TPID value, the switch receiving the frame knows to look for information in the tag control information field. jadi kalau TPID ini ADA di dalam suatu frame….maka tag control-nya akan di liat, ada vlan ID nya ga….

- 3 bits of user priority – Used by the 802.1p standard, which specifies how to provide expedited transmission of Layer 2 frames. 802.1p itu protocol untuk memprioritaskan data suara (voice vlan)…lebih tepatnya protocol untuk QoS (quality of service) dalam level layer 2 (MAC)

- 1 bit of Canonical Format Identifier (CFI) – Enables Token Ring (teknologi yang menggunakan token ring) frames to be carried across Ethernet links easily.

- 12 bits of VLAN ID (VID) – VLAN identification numbers; supports up to 4096 VLAN IDs

- PAD – Packet Assembler/Dis-assembler (buat gabungin frame jadi packet/misahin packet jadi frame…silakan di baca teori OSI Layer)

- FCS – Frame Check Sequence…buat cek error

METODE2 IDENTIFIKASI VLAN (TRUNKING MODE)

Inter-Switch Link (ISL)

Cuma buat CISCO (proprietary), dan hanya untuk Fast Ethernet (kabel yg biasa kita pake) dan Gigabit Ethernet aja. uda jarang kepake…karena frame2 yang ga ada tag VLAN nya, defaultnya di drop

IEEE 802.1Q

sesuai nama..diciptakan oleh IEEE, digunakan pas lo mo konek switch ke switch yang bukan cisco punya, plus bisa carry vlan berbeda dan ga di drop

DTP (Dynamic Trunking Protocol)

Is a Cisco proprietary protocol. Switches from other vendors do not support DTP. DTP is automatically enabled on a switch port when certain trunking modes are configured on the switch port. jadi klo switchA port ketemu dengan switchB port…cukup salah satu aja dijadiin trunk..yang lawannya otomatis ngikut (kecuali kita config manual…beda lagi, defaultnya auto negotiable)

ebelum kita lanjut ke VLAN…gw mo menegaskan lagi tentang collision & broadcast domain

secara default, switch membagi collision domain dan router membagi broadcast domain

tapi sekarang di switch PUN bisa menciptakan broadcast domain sendiri….caranya dengan menggunakan / membuat VLAN

lalu ente bertanya “gunanya router apa ??”…yah tergantung (tergantung apa yang digantung..!??!?)

secara default, host2 dalam 1 VLAN tidak dapat berkomunikasi dengan host2 di VLAN yang berbeda, untuk bisa berkomunikasi dengan vlan yang berbeda….ITULAH GUNANYA ROUTER….

Dasar2 VLAN

- Penambahan, Pemindahan, dan Perubahan network dilakukan dengan cara mengkonfigurasi sebuah port ke VLAN yang sesuai…contoh : di kantor lo ada karyawan baru, bagian akutansi…kebetulan komputer kepake semua…so, lo harus beli komputer baru..trus masang kabel LAN/ethernet/RJ45 biar dia bisa konek ke bagian akutansi….dengan VLAN…lo cuma nentuin colokan dari komputer karyawan baru ke switch port berapa yg ada di VLAN akutansi (contoh..lo set komputer2 akutansi VLANnya dari port 1-12)..engga ribet..lebih ter-organisir

- Secara Default (blum di set/konfigure apa2)…semua port dalam switch berada pada 1 VLAN..yaitu VLAN 1…tapi CISCO merekomendasikan ke VLAN selain 1..karena untuk keperluan administratif (cih..mang sapa luh..wkwkw..kidding)

- Fleksibilitas dan Skalabilitas, dengan VLAN…lo bisa menentukan seberapa fleksibel kah network lo (lo bisa buat VLAN super gede tapi resiko broadcast strom ada..ato kecil…hanya saja lo bakal repot klo ada penambahan user2 baru…mesti set2 lagi)

- dengan VLAN, faktor keamanan juga terjaga…karena secara default…user2 dari bagian/departement/VLAN lain ga bisa akses ke VLAN/Departement/bagian kita (kalau dulu kan user/orang bisa colok kabel RJ45/Kabel Lan ke port nganggur yang sembarang juga jadi..trus bisa akses de ke semua orang yg terhubung ke switch yang sama dengan port itu)